Neue Datenschutzprobleme bei Knuddels.de

Knuddels wurde bereits am 05.09.2018 durch eine „Hackerangriff“ zu einem Opfer, bei dem ein Server mit veralteter Software gekapert wurde. Da Knuddels es seit Jahrzehnten versäumt hatte, Daten wie Passwörter oder E-Mail Adressen sicher und gehasht zu verwaren, wurden diese Daten durch einen Leak der Daten von fast 2 Millionen Nutzern (1.872.070) veröffentlicht. Hier wurde Knuddels.de GmbH & Co.KG zu einem Bußgeld von 20.000 EUR verdonnert – viel zu wenig, wie ich persönlich finde.

Knuddels wurde hier auch von den Nutzern regelmäßig im Hauseigenen Forum gewarnt:

- Re: Kennwortlänge & TAN-System (01.03.2014)

- Re: Passwörter auslesen bei Portable Knuddels und Androidapp! (02.03.2016)

- Re: Jetzt SUPERSCHNELL: Das neue Knuddels für Windows!!! (02.02.2016)

- Re: Da dass nicht in… gehört (31.05.2018)

- Re: Da dass nicht in… gehört (16.08.2018)

- Re: Neue Registrierung und Login – Jetzt mit K3 Technik (29.01.2018)

- Re: Neuregistrierung – Passwort nicht akzeptiert (17.12.2017)

- Re: Neuregistrierung – Passwort nicht akzeptiert (16.12.2017)

Achtung: Viele Quellen/Referenzen setzen voraus, Mitglied mit dem Status “Family-Mitglied” zu sein. Knuddels hat den “Kritikbereich” seit längerem so von der Öffentlichkeit abgespalten, dass diese Informationen nicht mehr ohne weiteres ersichtlich sind. Transparenz geht anders. Unter Umständen können einige Beträge nicht mehr Verfügbar sein.

Persönliche Daten lassen sich mit Nickname und Passwort ausspähen

Neue Infrastrutur bietet Angriffsfläche

Eigentlich galten Mobilfunknummern und E-Mail Adressen als „schutzbedürftig“.

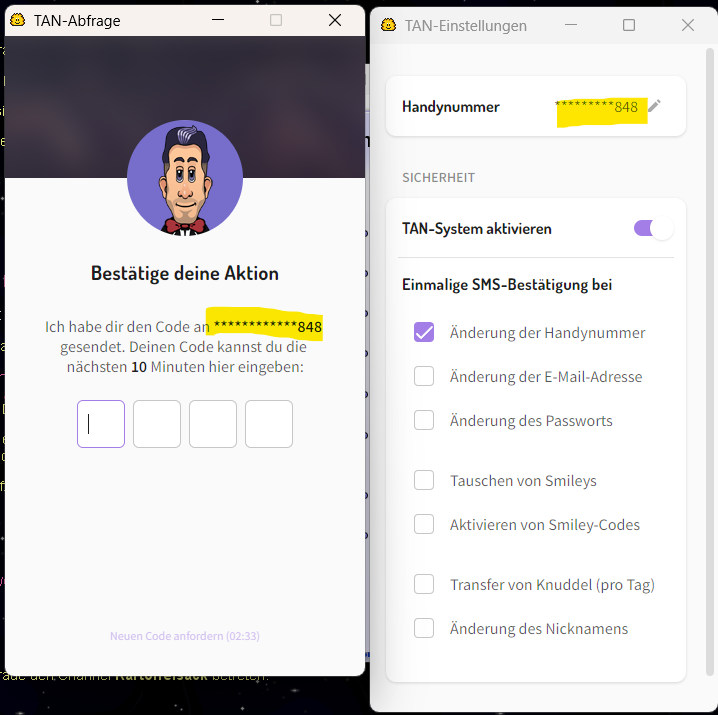

Das in 2010 eingeführte „TAN-System“, bei dem man diverse Aktionen mit einem SMS-Code bestätigen musste, galt als Sicherheitsinnovation um „Nickdiebstähle“ zu erschweren.

Anhand des Bildes kann man auch sehen, dass selbst der eigene Nutzer seine Mobilfunknummer nicht angezeigt bekommt – Aus gutem Grund!

Denn sollte sich jemand fremdes in den Account einloggen, hat man direkt die Handynummer des betroffenen und kann damit mehr Schindluder betreiben.

Seit der Einführung des neuen „K3“ Clienten (Android, iOS als auch Webbrowser) öffnet allerdings Knuddels wieder so einige Schwachstellen. Dies liegt aber auch daran, dass sich das Team und die Unternehmensstruktur der Knuddels.de GmbH & Co.KG in den letzten Jahren rapide geändert hat und es einfach keinerlei datenschutzrelevante Entwicklung gibt. De Facto sind die Entwickler wohl nicht richtig geschult.

In den letzten 5 Jahren nach dem Datenschutzskandal hat sich nahezu die komplette Belegschaft von Knuddels.de geändert. Viele Mitarbeiter sind gegangen, viele neue Mitarbeiter sind gekommen. Lediglich bis auf wenige Ausnahmen sowie die Geschäftsleitung sind gleich geblieben. Aktuell besteht die Knuddels.de GmbH & Co.KG aus 40 Mitarbeitern, wie sie selbst auf ihrem Blog (Stand 2024) oder auch mal 50 Mitarbeitern (auf der Job-Seite) schreibt.

Wo ist die Schwachstelle?

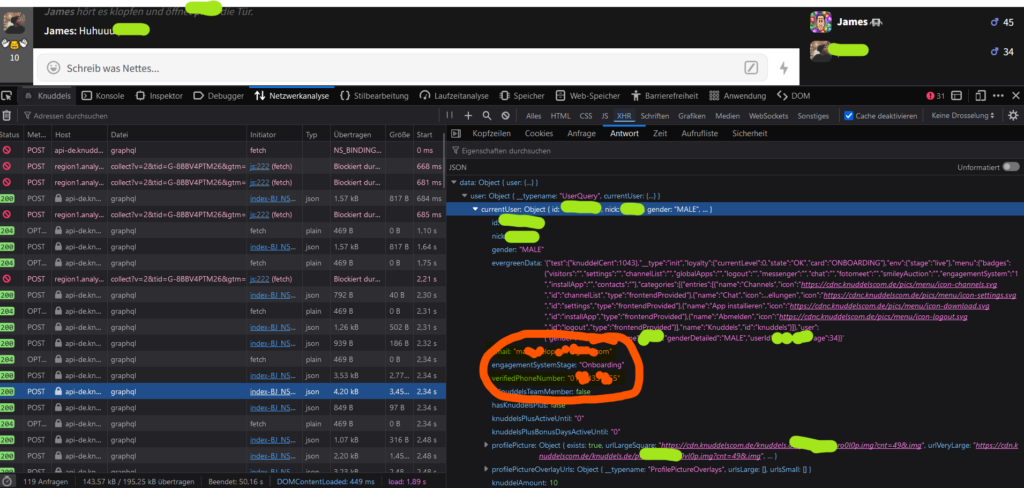

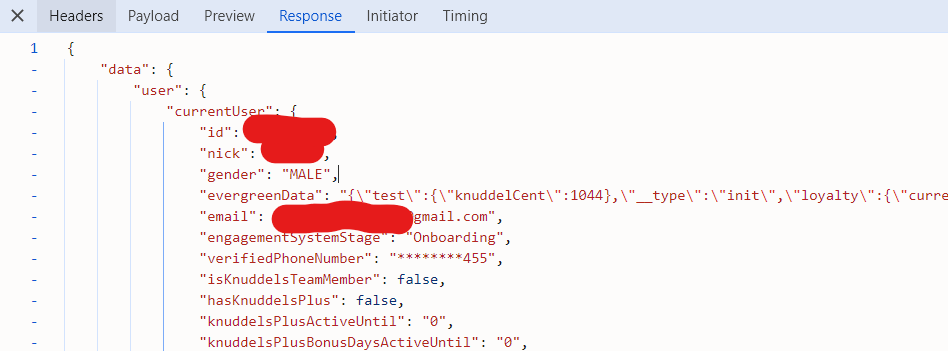

Die Mobilfunknummer und E-Mail-Adresse eines Nutzers kann man ohne weiteres über den Webbrowser sehen. Denn diese Daten werden nach dem Login direkt an den Webbrowser gesendet. Was die dort im Clienten zu suchen haben ist mir auch schleierhaft:

Man benötigt lediglich die Zugangsdaten und bekommt direkt die Informationen in die Hand gespielt.

Warum das ganze so fatal ist, sollte jedem klar sein:

Es gibt Nutzer, die nicht sonderlich fürsorglich mit der Passwortwahl sind. Ob der Hund „Bello2011“ gestorben ist oder das Kind „Max01052024“ auf die Welt gekommen ist, meist nutzen auch diese das gleiche Passwort bei E-Mail-Postfächern oder gar beim Arbeitgeber.

Kommt jemand fremdes an die Zugangsdaten (oder es gibt mal wieder ein neues Datenleck, bei dem die Zugangsdaten auch von fremde Plattform-Datenleaks valide sind), so hat man direkt weitere Angriffsfläche: Das Postfach, die Handynummer.

Vielleicht weiß ja auch einfach die Ex-Freundin noch dein Passwort und stalkt dich. Es war noch nie so einfach, an WhatsApp-Nummern vom Ex-Partner zu kommen.

Was macht Knuddels?

Ich habe die mögliche Sicherheitslücke bereits vor Monaten am 30.07.2024 an mehrere Mitarbeiter von Knuddels übermittelt, nach dem ich diese gefunden hatte. Bis von einer Person, die um Urlaub war und dies mir mitteilte gab es keinerlei Reaktion mehr. Bis zum heutigen Tag gab es keinerlei Rückmeldung und auch keinerlei Änderung – diese Daten können weiterhin online abgerufen werden.

Ich entschloss mich am 06.10.2024 dies im Forum von Knuddels zu posten, damit auch die Öffentlichkeit informiert wird. Leider kam mir ein Foren-Admin in die Quere und machte mich dabei Mundtot und verschob den Thread in ein „Zugriff verweigert“. Laut seinen aussagen hätte er diese Informationen einer entsprechenden Stelle weitergegeben.

Zur Begründung wurde angegeben, dass der Thread nichts in der Öffentlichkeit zu suchen hat, da man keine Anleitung geben möchte, um Daten zu missbrauchen.

Es bedarf keine Anleitung, um an diese Daten zu gelangen, Knuddels schickt diese dem Browser, ohne dass man fragt.

Ist das Problem bisher noch nicht aufgefallen?

Sicherlich nicht dem Ottonormalnutzer.

Knuddels kämpft mittlerweile wieder massiv gegen sogenannte Bots. Automatisierte Software, die sich automatisch mit dem Chat verbinden und Nutzer mit Spam-Anfragen belästigen. Welch ein Wunder, wenn man bedenkt, wie einfach es einem von Knuddels gemacht wird.

Mit Sicherheit ist dies wohl auch mal einem Bot-Entwickler aufgefallen, natürlich wird dies nicht als „Fehler“ gemeldet, denn der Bot-Entwickler würde sich damit ja ins eigene Bein kneifen. Schließlich könnte man dies auch dazu nutzen um automatisiert Daten abzufragen und zu sammeln.

Neuigkeiten vom 09.10.2024

Zur späten Stunde habe ich noch einmal geschaut, in wie weit die GraphQL-Schnittstelle von Knuddels noch weitere problematische Daten ausliefert. Dabei musste ich feststellen, dass nach meinem Druck und ohne Worte, ohne jegliche Rückmeldung das Datenschutzproblem zum Teil behoben wurde. Zumindest wurde der Eintrag „verifiedPhoneNumber“ endlich anonymisiert – Anscheinend hatte man sich Schlussendlich doch gedacht: „Wieso wird diese Information zum Webbrowser gesendet und wozu wird diese dort überhaupt benötigt?“. Leider wurde hier das Datenfeld „email“ ausgelassen. Denn diese Information braucht der Client ja schlussendlich ausschließlich, wenn man die E-Mail Adresse ändern will. Oder doch nicht? Nein! Denn die wird einfach nur in den Einstellungen ausgegeben, einen anderen Zeck hat das ganze nicht.

Still und heimlich hat Knuddels plötzlich die Telefonnummer anonymisiert.

Weder eine kurze Rückmeldung gab es, noch ein „Danke“. Vielleicht werde ich in Zukunft mit Bugs anders umgehen und die Schwachstellen sich selbst überlassen. Vielleicht erleben wir dann ja ein neues 2018 mit Millionen von Datensätzen.

Bei weitem hätte ich noch weitere Szenarien erkannt, wie die Daten abgegraben werden hätte können: Browser-Extensions. Ich bin derzeit ein Browser-Extension-Framework am entwickeln und musste feststellen, wie einfach es doch ist, hierdurch den Traffic abzuhorchen. Gezielte Angriffe könnten da sogar einfacher sein als erwartet, denn man muss nicht explizit erwähnen, dass man Daten von „apps.knuddels.de“ oder auch „api-de.knuddels.de“ abfangen möchte, schließlich gibt es die Möglichkeit einfach direkt alles zu sniffen.

Eine andere Methode wäre (was durchaus bei einigen vorkommt) eine PiHole dazwischen zu halten, der eigentlich für Advertising-blocking vorgesehen ist. Und wenn alle Familienmitglieder über das gleiche Internet eben keine Werbung sehen möchten, hat man direkt mal das SSL-Zertifikat aufgebrochen um den HTTP-Request und deren Response mitzulesen. So kann man natürlich auch direkt an solche Daten kommen.

Solange Knuddels die E-Mail auch nicht anonymisiert, obwohl diese ausschließlich zur Anzeige unter den Account-Einstellungen dient, wünsche ich mir eigentlich, dass die ganzen Bot-Entwickler, die für die Bot-Welle verantwortlich sind, einfach E-Mail-Crawler für solche Zwecke schreiben, um diese dann für Mail-Spam einzusetzen.

Just my two cents.